Inhaltsverzeichnis

- Softwareschutz wirkungslos bei Eingabe & Verarbeitung sensibler Daten

- IT-Sicherheit: Hardwareschutz als Herausforderung

- IT-Sicherheitskonzept für effektiven Hardwareschutz

Spurloser Datenraub durch gezielte Cyberangriffe auf die IT-Hardware

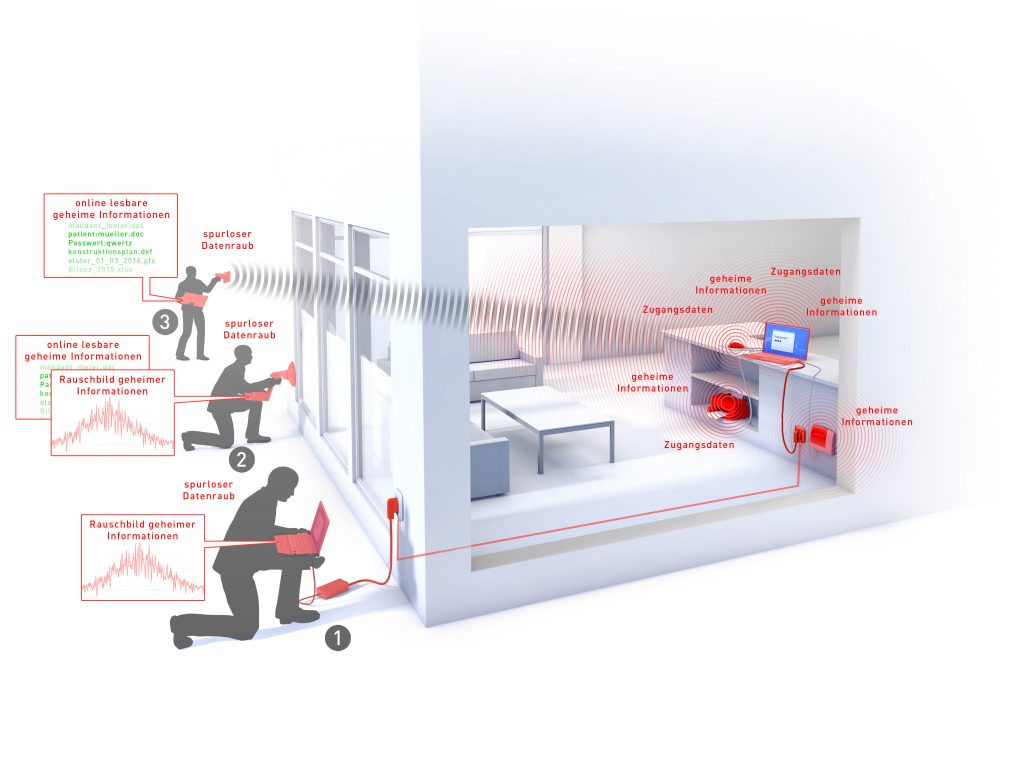

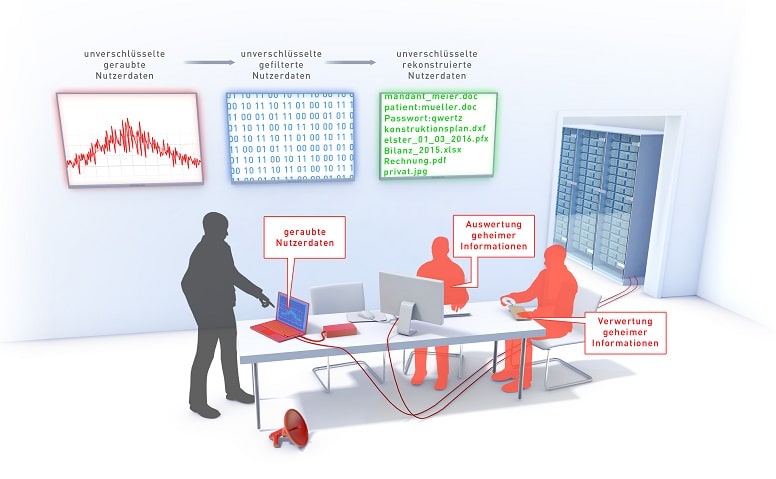

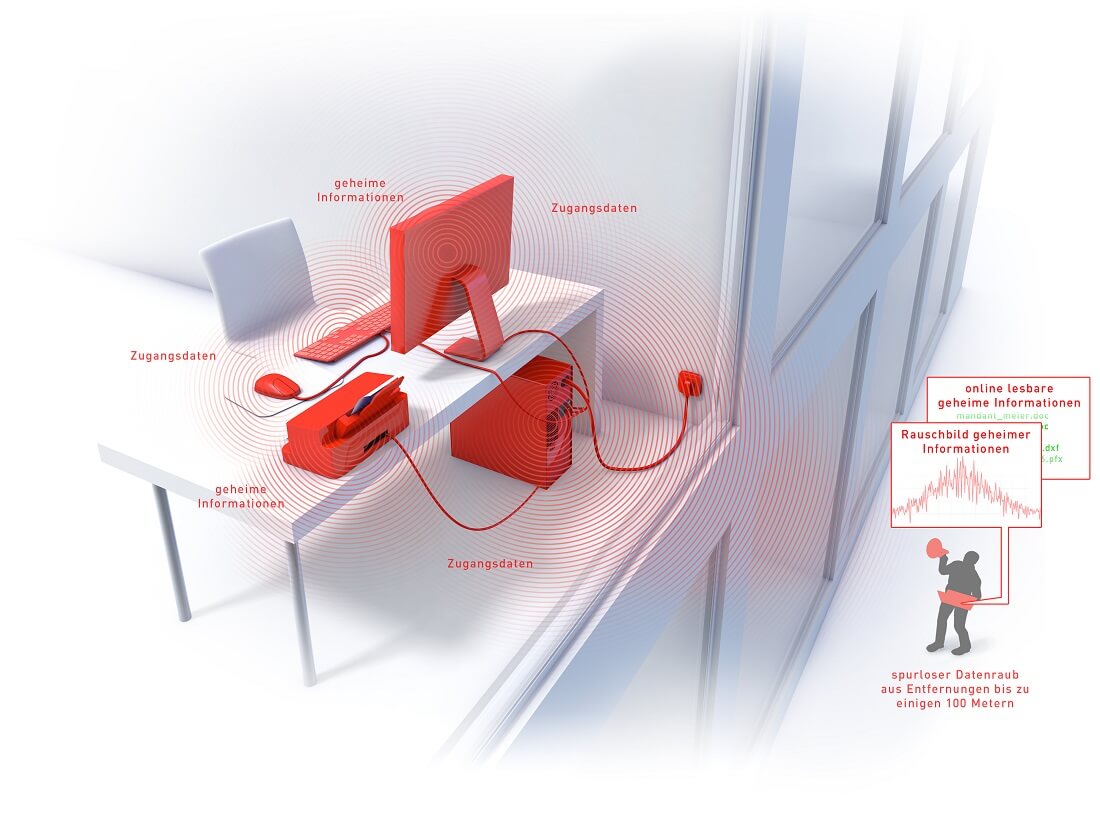

Gebäudenetze werden von Datendieben über vorhandene Steckdosen in anderen Räumen oder sogar aus ganz anderen Etagen des Gebäudes angezapft. Die von der IT-Hardware unkontrolliert ins Stromnetz abfließenden Daten können von dort in großen Mengen als Rauschbilder aufgefangen, gespeichert, rekonstruiert und analysiert werden.

Damit Cyberangriffe auf IT-Strukturen von Unternehmen, Behörden und staatlichen Einrichtungen erfolgreich sein können, müssen die Angriffsziele detailliert ausgespäht werden. Dabei überwinden professionelle Datendiebe Firewalls und Sicherheitssoftware durch direkte Angriffe auf die Schwachstellen der IT-Hardware. Dies geschieht durch:

- Auffangen von in das Stromnetz abfließenden IT-Daten

- Radaranstrahlung von Datenleitungen und IT-Geräten

- Abfangen elektromagnetischer Abstrahlung der IT-Hardware

Softwareschutz wirkungslos bei Eingabe & Verarbeitung sensibler Daten

Softwareschutz ist absolut wirkungslos, wenn Datendiebe die Mitarbeiter gezielt in der Phase der Dateneingabe oder -verarbeitung von Daten am PC, Monitor, Drucker oder anderen IT-Peripheriegeräten digital angreifen. Dies geschieht durch Abfangen ungesicherter Signale der IT-Hardware als „Rauschbilder“, die von Datendieben mit professionellen Analysemethoden wieder lesbar gemacht werden.

Solange IT-Geräte mit dem Stromnetz verbunden sind, können alle Daten, die in diese Geräte eingegeben werden, von Angreifern aufgefangen, gespeichert, entschlüsselt und missbraucht werden.

IT-Sicherheit: Hardwareschutz als Herausforderung

Sicherheitsexperten haben keine Möglichkeit, diese spurlosen Datenraub-Attacken nachzuweisen oder ihnen auf die Spur zu kommen. Deshalb ist der wirkungsvolle Schutz der IT-Hardware eine große Herausforderung, wenn der Arbeitsalltag der Mitarbeiter im Umgang mit Computern nicht erschwert werden soll. Gleichzeitig muss die IT-Gerätekonzeption auf nutzerbedingte Nachlässigkeiten, Bequemlichkeiten oder sogar kriminelle Absichten des Nutzers reagieren können.

„Der Schutz sensibler Daten auch ohne akuten Anlass muss als Voraussetzung einer erfolgreichen Digitalisierung in Behörden und Unternehmen begriffen werden. IT-Sicherheitsmaßnahmen müssen konsequent umgesetzt werden.“

Arne Schönbohm, Präsident des Bundesamtes für Sicherheit in der Informationstechnik (BSI)

IT-Sicherheitskonzept für effektiven Hardwareschutz

Innovationen im Bereich der IT-Hardwaresicherheit benötigen hochspezialisiertes Wissen und Anwendungserfahrung, die nicht massenkompatibel sind. HEINEN ICS besitzt diese Grundlagen und bietet anwenderfreundliche und sichere IT-Hardwarelösungen an. Diese entwickeln und fertigen wir individuell auf Kundenwunsch.

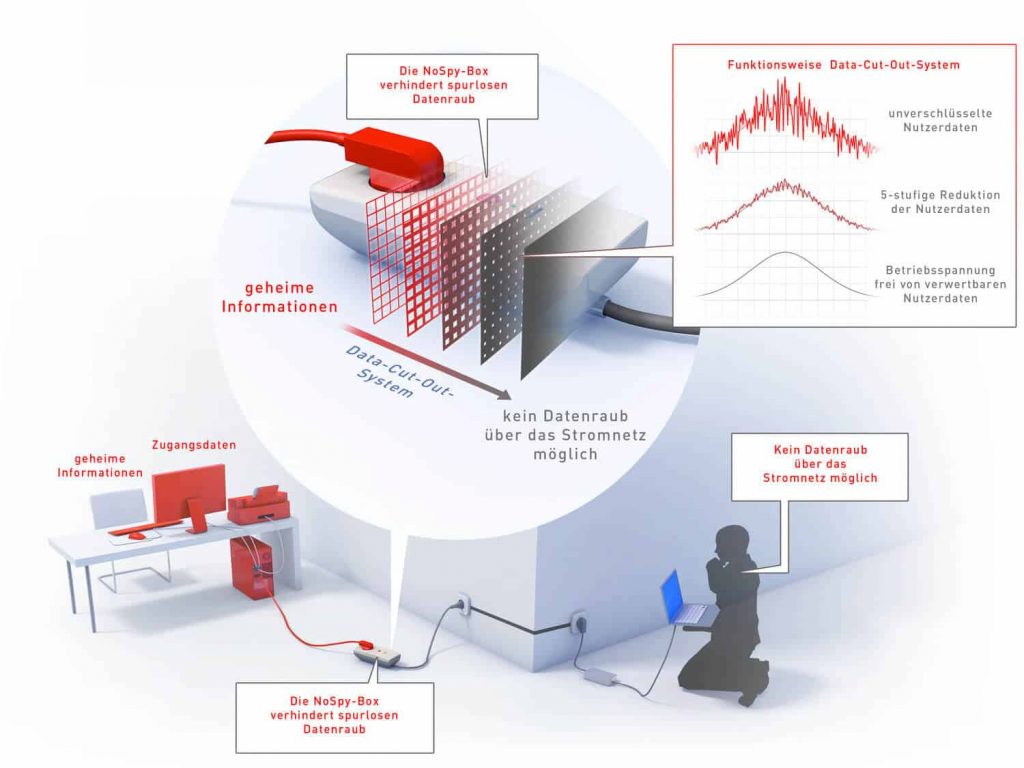

Gegen den unkontrollierten Abfluss sensibler Daten ins Stromnetz bieten wir unsere patentierte NoSpy-Box® an. Diese macht alle durch die Netzanschlussleitung der IT-Geräte abfließenden Daten für Datendiebe und Geheimdienste unbrauchbar. Die Daten sind nach der DCO (Data-Cut-Out) Filterung weder lesbar noch rekonstruierbar. Rückschlüsse auf den Inhalt oder die Struktur der Daten sind nicht möglich. Das Praktische: Die Box wird wie eine Steckdosenleiste genutzt. Die Installation einer Software oder ein komplizierter Aufbau sind dafür nicht nötig

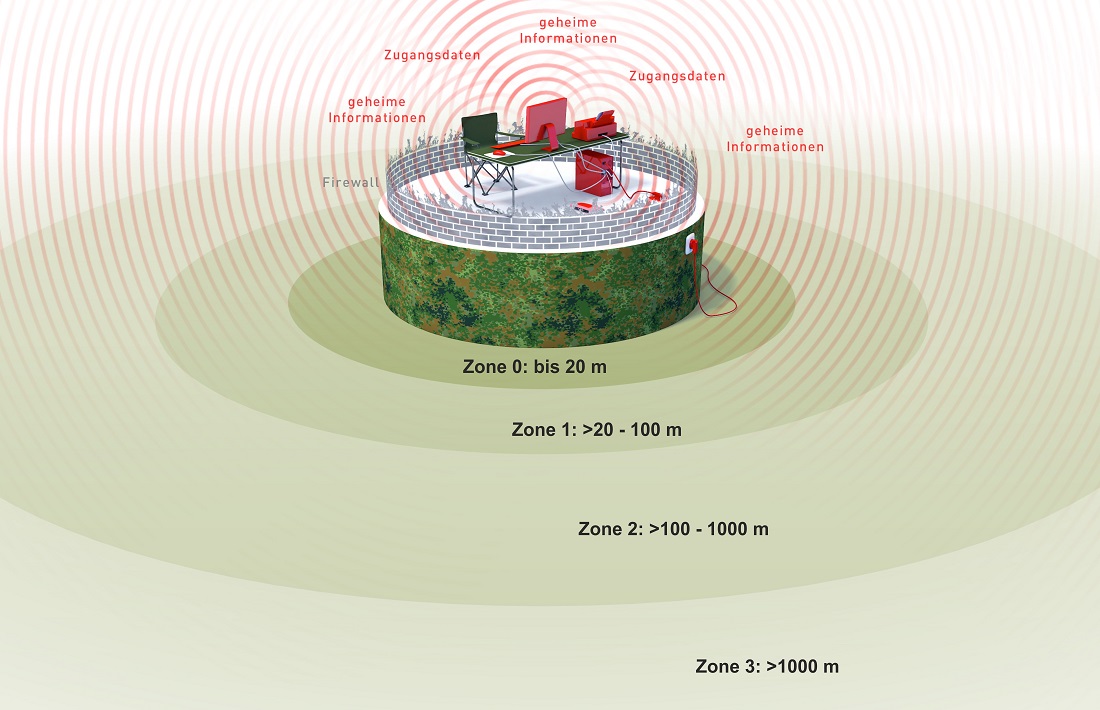

Um Sie vor Lauschangriffen über elektromagnetische Abstrahlung zu schützen, entwickeln und fertigen wir abstrahlsichere IT-Geräte entsprechend der TEMPEST-Vorschriften.