Inhaltsverzeichnis

- IT-Sicherheitslücken bei der Verarbeitung sensibler Daten

- Cyberkriminalität: Datendiebe gelangen über Stromnetz an sensible Daten

- Intelligente Hardware verhindert das Abfließen von Daten

IT-Sicherheitslücken bei der Verarbeitung sensibler Daten

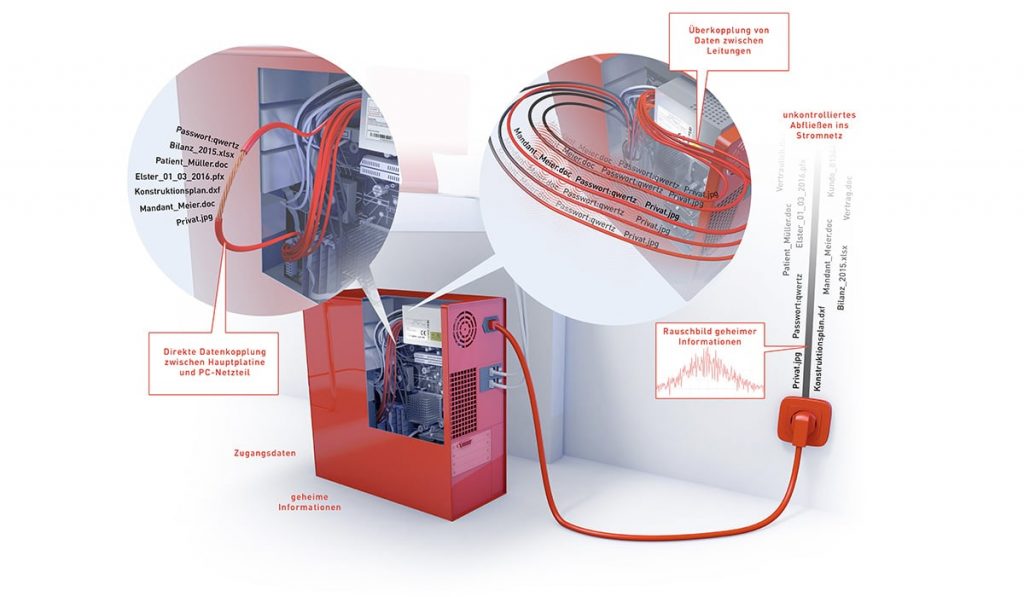

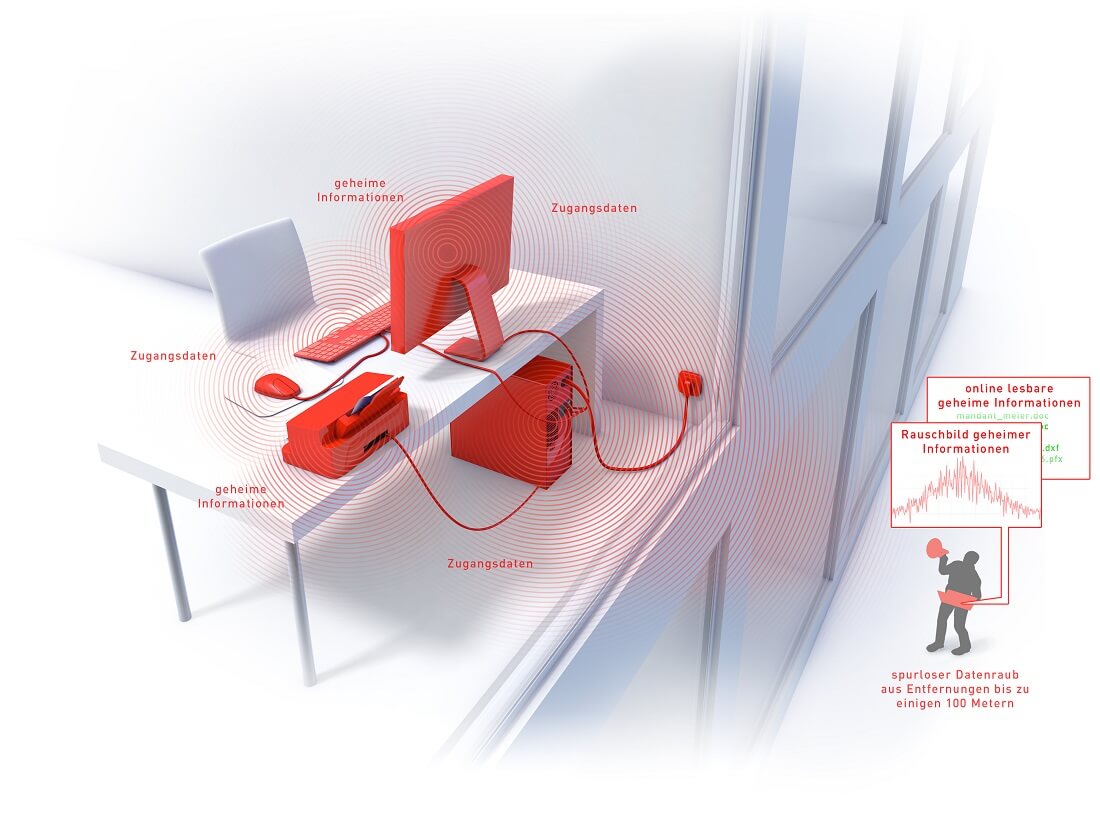

Wenn Daten am PC bearbeitet, eingegeben oder z. B. Dokumente mit einem Scanner digitalisiert werden, sind die Daten als elektrische Signale im PC verfügbar und werden über Leitungen im Inneren der IT-Geräte transportiert.

Elektromagnetische Felder: „Überkoppeln auf Leitungen“

Bei diesem Signaltransport entstehen um die benutzten Leitungen herum elektromagnetische Felder. Diese hochfrequenztechnischen „Nahfeldeffekte“ führen dazu, dass Signale von einer Leitung auf eine andere Leitung überspringen können. Man spricht dabei vom „Überkoppeln auf Leitungen“. Durch diese Überkoppelungen gelangen die Signale – auch sensibler, vertraulicher und geheimer Daten – in das Netzteil des IT-Gerätes, das mit dem allgemeinen Stromnetz des Gebäudes verbunden ist.

Stromversorgung der Hauptplatine wird zur „Datenautobahn“

Bei allen Computern gibt es zusätzlich zum Effekt des „Überkoppelns auf Leitungen“ eine angreifbare Sicherheitslücke im Hardwarekonzept. Die Hauptplatine (Motherboard), auf der sich z.B.

- der Prozessorsockel

- die RAM-Steckplätze

- der BIOS-Chip mit der integrierten Firmware

- Schnittstellen-Bausteine

- Steckplätze für Erweiterungskarten

befinden, ist im Gehäuse direkt mit dem Netzteil des Computers verbunden. Diese sicherheitstechnische Schwachstelle ist wie eine Datenautobahn, die ihre sensiblen Daten direkt in das allgemeine Stromnetz des Gebäudes befördert.

Cyberkriminalität: Datendiebe gelangen über Stromnetz an sensible Daten

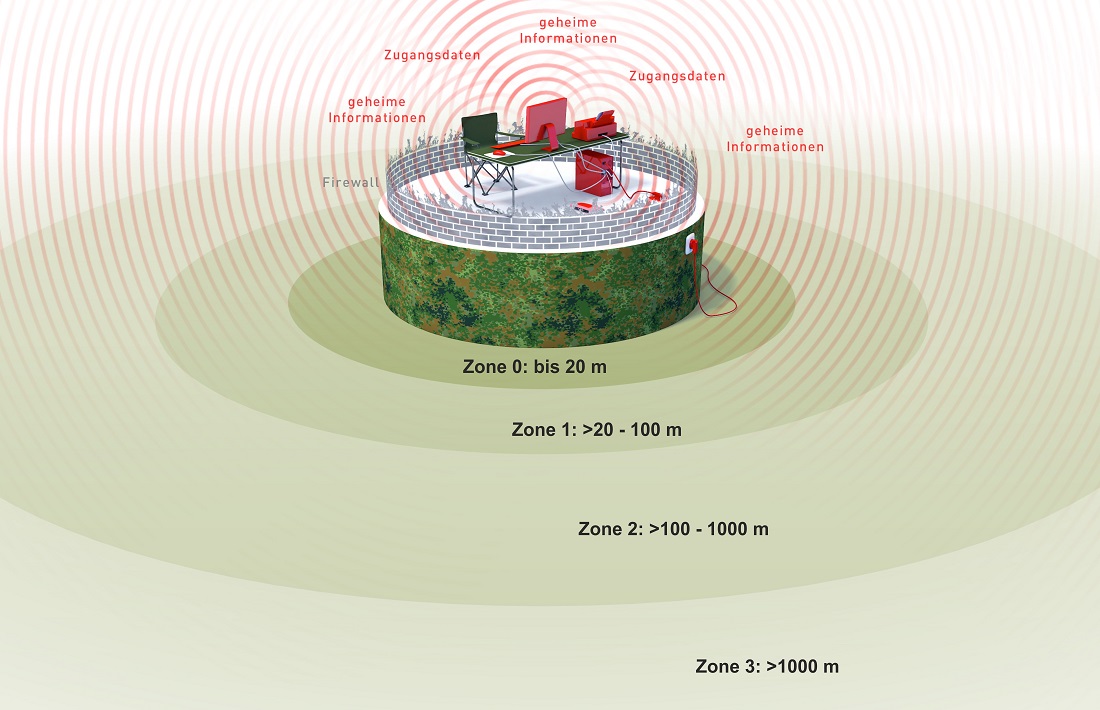

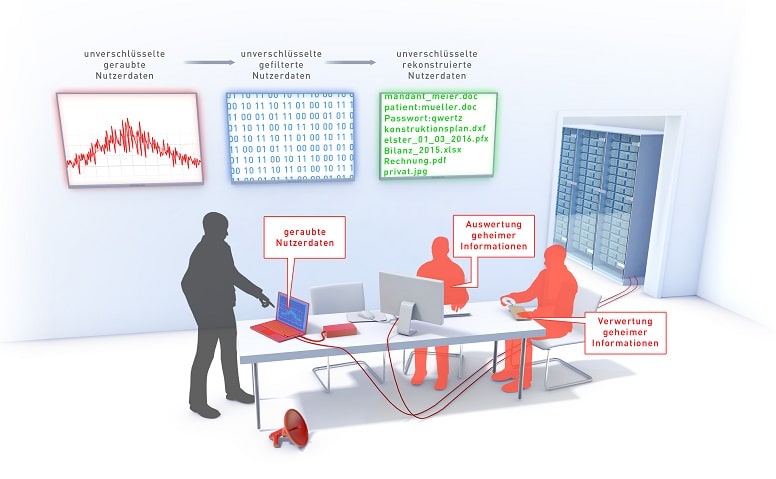

Datendiebe zapfen das Stromnetz des Gebäudes spurlos an, um IT-Daten als Rauschsignale aufzuzeichnen. Die geraubten Signale werden anschließend von den Datendieben mit Analysegeräten sehr professionell wieder in die digitalen Ursprungsdaten zurückgewandelt.

So können am PC eingegebene oder an IT-Peripheriegeräten verarbeitete Daten von Datendieben ausgewertet, mit anderen Datenquellen verknüpft und missbraucht werden. Diese Art des Datendiebstahls ist nicht erkennbar und nicht rekonstruierbar. Der einzige wirksame Schutz gegen solche Cyberangriffe ist das technische Vermeiden von ins Stromnetz abfließenden Daten.

Video: So funktioniert der spurlose Datenraub über das Stromnetz

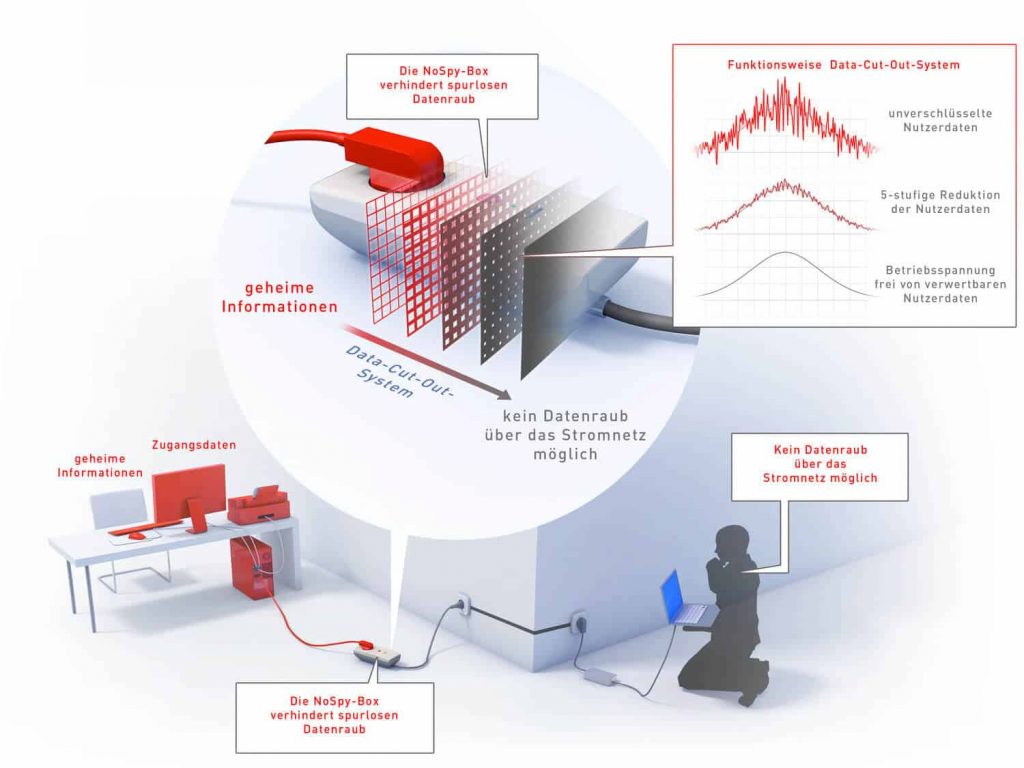

Intelligente Hardware verhindert das Abfließen von Daten

Die NoSpy-Box® von HEINEN ICS wurde speziell entwickelt, um ein solches Abfließen geheimer Daten zu vermeiden. Dank des Data-Cut-Out-Filtersystems bleiben Ihre Daten geschützt. Alle Daten, die durch die Netzanschlussleitung der IT-Geräte abfließen, werden für Datendiebe unbrauchbar gemacht. Eine Rekonstruktion Ihrer sensiblen Daten ist so nicht mehr möglich.

Die NoSpy-Box® ist so einfach nutzbar wie eine Steckdosenleiste. Eine komplizierte Installation oder aufwendige Aufbauarbeiten sind daher nicht nötig. Falls auch Sie Ihre Daten vor Cyberkriminalität schützen möchten, schicken Sie uns gerne eine unverbindliche Anfrage für die NoSpy-Box®.