Inhaltsverzeichnis

- Signalverstärker in manipulierten IT-Kabeln

- Spurloser Datenraub über gesundheitsschädigende Radarstrahlung

- IT-Hardwareschutz vor weiteren Angriffsmöglichkeiten

Signalverstärker in manipulierten IT-Kabeln

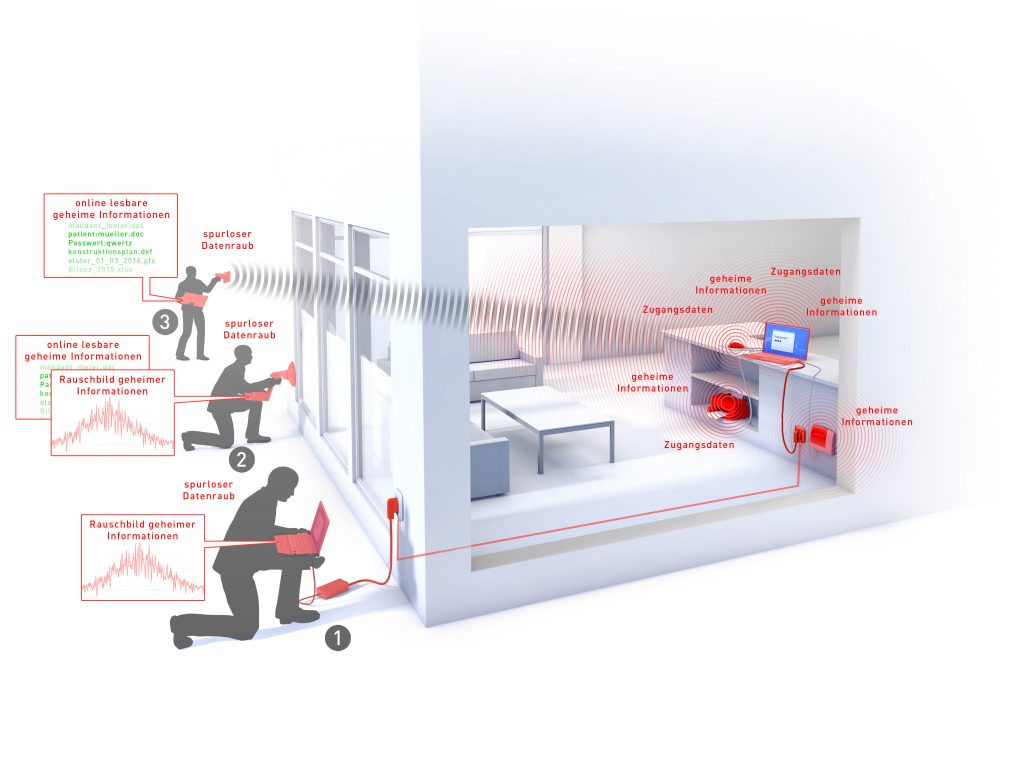

Datendiebe nutzen unterschiedliche Angriffsarten, um an sensible Informationen zu gelangen. Für eine Angriffsvariante wird z. B. das Monitorkabel manipuliert. Dazu integrieren Cyberkriminelle einen extrem kleinen „Signalverstärker“ unsichtbar im Monitorkabel, welcher aus Entfernungen von bis zu einem Kilometer mit einem handlichen Radarsystem angestrahlt werden kann. Aus den zurückgesendeten Radarstrahlen kann rekonstruiert werden, was auf dem Bildschirm des Zielcomputers zu sehen ist.

Spurloser Datenraub über gesundheitsschädigende Radarstrahlung

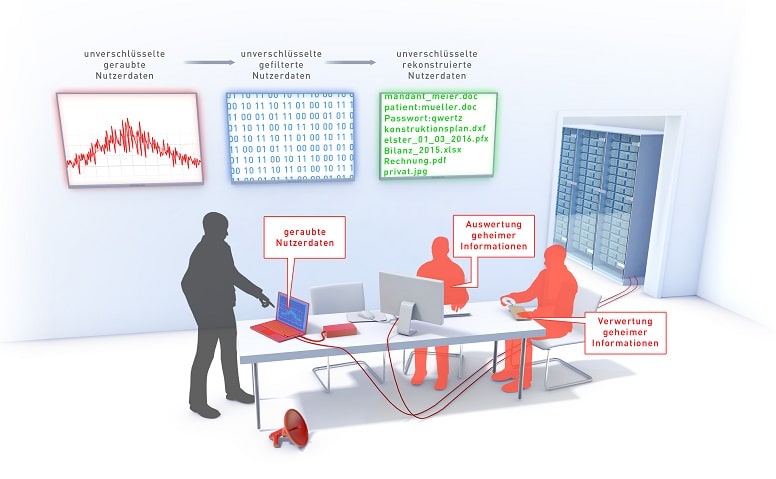

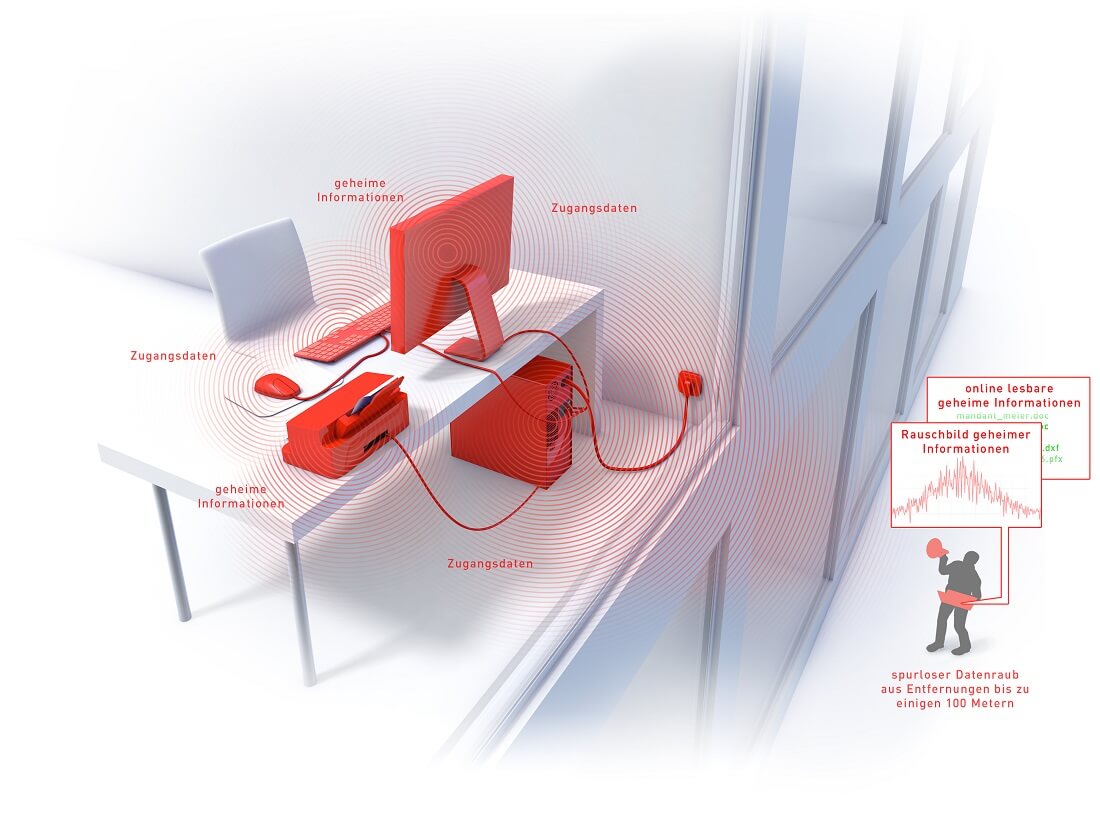

Diese Art des Cyberangriffs gehört zu einer Datenraub-Familie, die Profis als „Böse Nachbarn“ bezeichnen. Sie ermöglicht den Datendieben eine dauerhafte „Deep Packet Inspection“, also eine komplette Durchleuchtung der Aktivitäten am angegriffenen IT-Arbeitsplatz ohne systemverändernde Eingriffe.

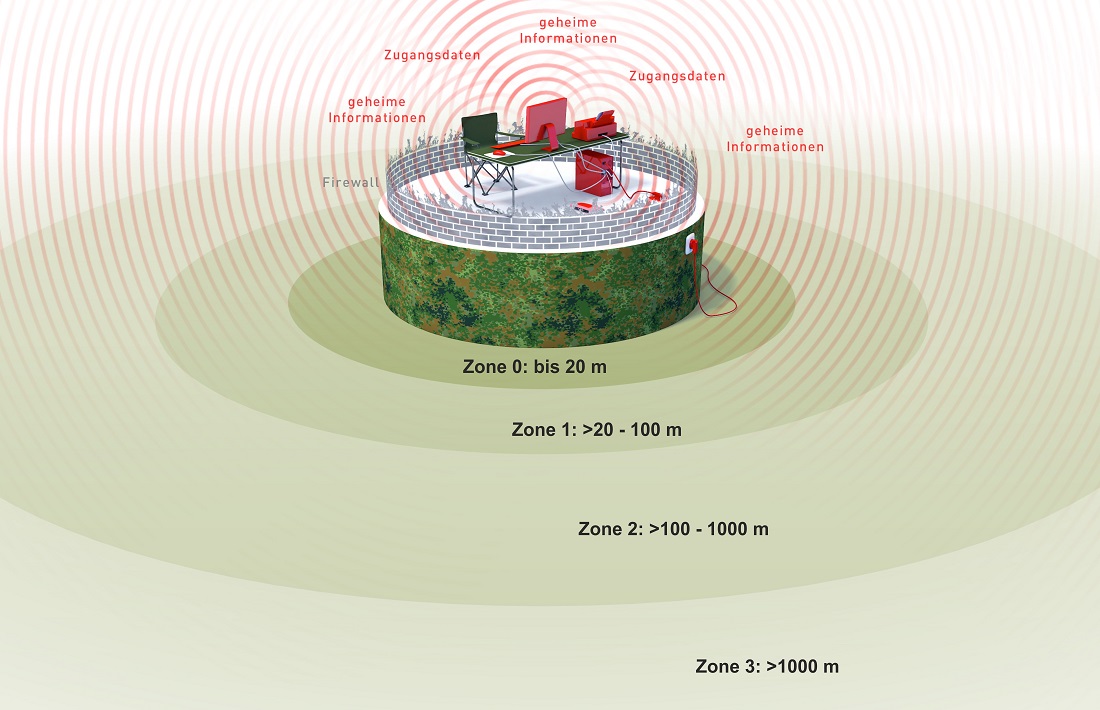

Die dazu eingesetzten Radaranlagen, von denen auch eine gesundheitliche Schädigung für die Mitarbeiter in der Behörde bzw. im Unternehmen ausgehen kann, arbeiten im Bereich zwischen ein und zwei GHz mit einer Leistung von bis zu einem Kilowatt. Sicherheitsexperten haben keine Möglichkeit, diese spurlosen Cyberangriffe nachträglich nachzuweisen.

IT-Hardwareschutz vor weiteren Angriffsmöglichkeiten

Weitere Möglichkeiten von Cyberangriffen über ungeschützte IT-Hardware sind das Abgreifen von Daten aus dem Stromnetz sowie das Abhören elektromagnetischer Abstrahlung von IT-Geräten. Dank unserer jahrzehntelanger Erfahrung im Bereich der wehrtechnischen Industrie sind wir darauf spezialisiert, nutzerfreundliche Anwendungen für den sicheren Umgang mit IT-Hardware zu gewährleisten.